- Interface Web móveis (Usabilidade):

Enquanto o computador de mesa é utilizado para tarefas que

exigem concentração do usuário e são executadas durante um longo período de

tempo, os dispositivos móveis são utilizados para aplicações mais rápidas e exclusivas

do ambiente móvel. Para a computação móvel, segundo Lee et al., (2005), a

usabilidade de um dispositivo móvel depende de vários fatores, incluindo o

usuário, o ambiente e as características do dispositivo.

Características do

usuário: A interação do usuário com um dispositivo móvel depende, até certo

ponto, de suas características pessoais

como “Flexibilidade e Destreza”.

Características do

ambiente: O ambiente do usuário afeta a escolha de dispositivo. Em “Condições

normais de funcionamento” um dispositivo

móvel pode trabalhar sob

as condições normais de trabalho do usuário,

devendo também trabalhar em “Condições extremas” (como calor, frio,

umidade, seca e luz natural e artificial). ) Características de dispositivo: Os

dispositivos móveis têm características próprias diferentes, que podem afetar a

usabilidade total.

Portanto, a usabilidade

dos dispositivos móveis não fica

restrita à interface com o usuário. As características do usuário, do ambiente

e dos dispositivos móveis são fatores que influenciam a interação e devem ser

considerados tanto no processo de projeto de interface quanto na avaliação de usabilidade.

A interação é um processo

que compreende as ações do usuário sobre a interface de um sistema, e suas

interpretações sobre as respostas reveladas por esta interface. A interface com

o usuário tem importância fundamental em sistemas interativos, possibilitando a

comunicação entre o usuário e o sistema, de modo que, quanto maior for o nível

de usabilidade da interface, mais fácil será a comunicação.

A usabilidade de um

produto pode ser mensurada, formalmente, e compreendida, intuitivamente, como

sendo o grau de facilidade de uso desse produto para um usuário que ainda não

esteja familiarizado com o mesmo (TORRES & MAZZONI, 2004).

Usabilidade: é a medida na qual um produto pode ser usado por

usuários específicos para alcançar objetivos específicos com eficácia,

eficiência e satisfação em um contexto específico de uso. Para

Nielsen (1993), a usabilidade é um dos aspectos que podem influenciar a aceitabilidade de um produto e se aplica a

todos os aspectos do sistema com os quais a pessoa pode interagir, incluindo os

procedimentos de instalação e manutenção e deve ser sempre medida relativamente a determinados usuários

executando determinadas tarefas. Para que a usabilidade possa ser avaliada e

medida, Nielsen (1993) a define em função de cinco atributos: Aprendizagem,

Eficiência, Memorização, Erros, Satisfação.

o

Projeto de Interface

O projeto centrado no usuário, ou UCD (User-Centered Design),

tem como princípio focalizar desde o começo os usuários e as tarefas que

desenvolvem num determinado ambiente, medir a utilização do produto observando

a interação do usuário com ele e utilizar um processo de design iterativo, onde o design pode ser modificado após as fases de

prototipação ou testes. Projeto centrado no usuário é uma atividade

multidisciplinar que incorpora fatores humanos e conhecimento de ergonomia e

técnicas com o objetivo de aumento da eficácia e eficiência, melhorando as condições

humanas de trabalho, segurança,

desempenho e evitar possíveis efeitos contra a saúde do homem (BEVAN, 1999).

As tecnologias móveis estão mudando a forma dos seres humanos

interagirem, afetando suas relações sociais, familiares, afetivas e profissionais.

À medida que essas tecnologias começam a fazer parte da infra-estrutura de

Tecnologia da Informação (TI) das organizações e do dia-a-dia das pessoas, é

altamente importante, ao se construir uma estratégia de desenvolvimento de

aplicações móveis, ter um entendimento aprofundado da interação do usuário com

os dispositivos móveis.

Os desafios tecnológicos em desenvolvimento de sistemas móveis

são significativos, e, em sua pesquisa, Hosbond & Nielsen (2005) detectam a

relevância em design e interface homem-computador (IHC). Com o avanço da

computação móvel, foram criadas novas formas de interface e exibições de

informação (HALLNÄS & REDSTRÖM, 2002).

Nesse contexto, a interface com o usuário de dispositivos

móveis é uma área importante e crítica na qual os desenvolvedores precisam

levar em consideração ao desenvolver aplicações móveis (LEE et al. 2005; MYERS

& BEIGL, 2003).

o

Técnicas para levantamento de

requisitos necessários à Interface dos dispositivos móveis

Para se projetar de forma eficaz a interface com o usuário de

dispositivos móveis, os engenheiros de software devem saber identificar os

requisitos do usuário, das tarefas que serão executadas com o produto e do

ambiente de uso.

Avaliar projetos em relação aos requisitos do usuário: a usabilidade do projeto deve ser

avaliada em relação às tarefas dos usuários, tendo como objetivo, confirmar o

nível em que os requisitos da organização e dos usuários foram alcançados,

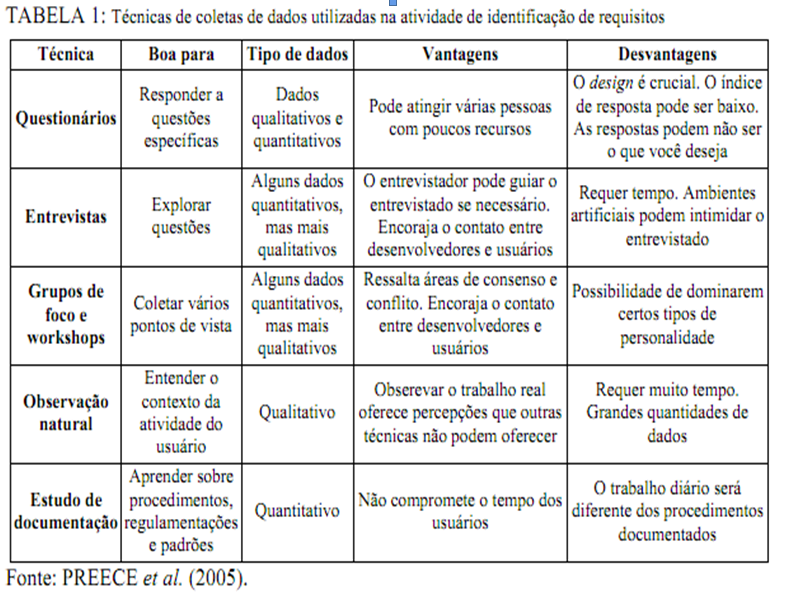

fornecendo também informações para o refinamento do projeto. A tabela 1 apresenta

algumas técnicas utilizadas para identificação de requisitos que devem auxiliar

na compreensão desses elementos. Ela inclui vantagens e desvantagem para cada

técnica e sinaliza para o tipo de informação que se pode obter, como respostas

a questões específicas, e para o tipo de dados que possibilita, como

qualitativo e quantitativo.

-

Modalidades de Comércio Eletrônico

O comercio eletrônico é formado por diversas modalidades. m

qualquer modalidade do comercio eletrônico, o processo sempre será on-line, o

cliente visualiza e escolhe seu produto por meio de comparações, coloca no

carrinho de compras e passa no caixa para realizar o pagamento.

o

Tipos de modalidades existentes

O comercio eletrônico é

formado por diversas modalidades

Business to business (B2B)

- Comércio praticado por fornecedores e clientes empresariais ou seja de

empresa para empresa.

Business

to consumer ou Business to customer

(B2C) - É o comercio entre a empresa produtora,

vendedora ou prestadora de serviços e o consumidor final, sem objetivo

comercial.

Consumer

to Consumer (C2C) –

Comercio eletrônico entre usuários particulares da internet. A comercialização

de bens ou serviços não envolve produtores e sim consumidor final com

consumidor final, sem intermediários.

Government

to consumers (G2C) – Comercio entre governos estadual,

federal ou municipal e consumidores por exemplo, o pagamento de impostos,

multas e tarifas públicas.

Government to Business

(G2B) – negócios entre governo e empresas por exemplo: As compras pelo estado

através da internet por meio de licitações, tomada de preços e etc.

o

Qual delas aplica-se ao modelo

sugerido

A modalidade de comércio eletrônico que se aplica ao

nosso estudo de caso é o Business-to-consumer ou business-to-customer (B2C),

pois se trata de uma empresa prestadora de serviços de locação de veículos, e

não de comercialização dos mesmos

o

Aspectos (métodos) de segurança

aplicados a esta modalidade

A segurança em transações eletrônicas é realmente um dos aspectos

de maior preocupação de todos os envolvidos com o Comércio Eletrônico.

Desta forma, o comércio eletrônico possibilita diferentes

métodos de pagamentos consistentes com o mercado e o negócio da empresa em

nosso estudo de caso será utilizado o cartão de crédito do cliente como

pagamento.

Apesar de todos os recursos existentes voltados para

garantir a segurança das informações do cliente, como por exemplo, a

criptografia, autenticação e certificação, ainda não existem efetivamente uma

"Moeda da Internet" adotada por todos como 100% segura.

Para garantir maior segurança no tráfego das informações

pessoais como dados de documentos e cartão de crédito para a que seja possível

a ocorrência da transação, poderá utilizar do método de segurança Site Blindado

considerado um dos maiores sistemas de segurança do mundo que protege informações

confidenciais de e-consumer em mais de 45 países. O selo Site Blindado fica

visível somente se o site estiver certificado pelo mais rigoroso padrão de

segurança internacional.

Após a empresa contratar os serviços do Site blindado é

realizado mais de 32.000 testes contra invasão de hackers para verificar todas

as vulnerabilidades de segurança. Servidores certificados pelo Site Blindado

estão prevenidos em 99,9% de crimes de invasão de hackers. A grande vantagem de

ter um site blindado é garantir uma maior quantidade de clientes pois segundo pesquisas

70% dos e-consumer compram somente se a loja apresentar algum selo de

segurança.

o

Modelo de negócio CRM que a empresa

poderia adotar para comunicação com o cliente

O CRM (Customer

Relationship Management), também chamado de Gerenciamento do Relacionamento com

Cliente, é uma filosofia que foca todos os esforços para conquistar e manter

clientes, apoiados nas Tecnologias de Informação. É um método que reconhece que

os clientes são a base da empresa e que o seu sucesso depende de gerenciar

corretamente as relações com eles.

Normalmente, o CRM

trabalha como um módulo do software ERP, pois o mesmo necessita das informações

dispostas nos setores da empresa para que possa dar um melhor atendimento aos clientes.

No caso alguns exemplos de segurança dados no item gerenciamento de transações

fazem parte desse atendimento e interesse pelos clientes.

Conclusão:

Neste trabalho nós podemos

concluir que o e-commerce constitui-se

num novo modelo de negócios visando a facilidade para o usuário da Internet, é a grande

tendência mundial do mercado incontestavelmente que deve ser usado por qualquer empresa que deseje

faturar alto sem um alto grau de

investimento. Porém alguns pontos podem impedir a evolução e o crescimento deste tipo de comércio, entre estes

tópicos podemos destacar a questão de manter a segurança da informação,

utilizando-se de serviços terceirizados de qualidade comoo Site Blindado. O

e-commerce é simples, rápido e seguro, porém alguns pontos impedem a evolução e

o crescimento deste tipo de comércio entre estes tópicos podemos destacar a

questão da Logística que constitui no fluxo das mercadorias a serem entregues.

Referências